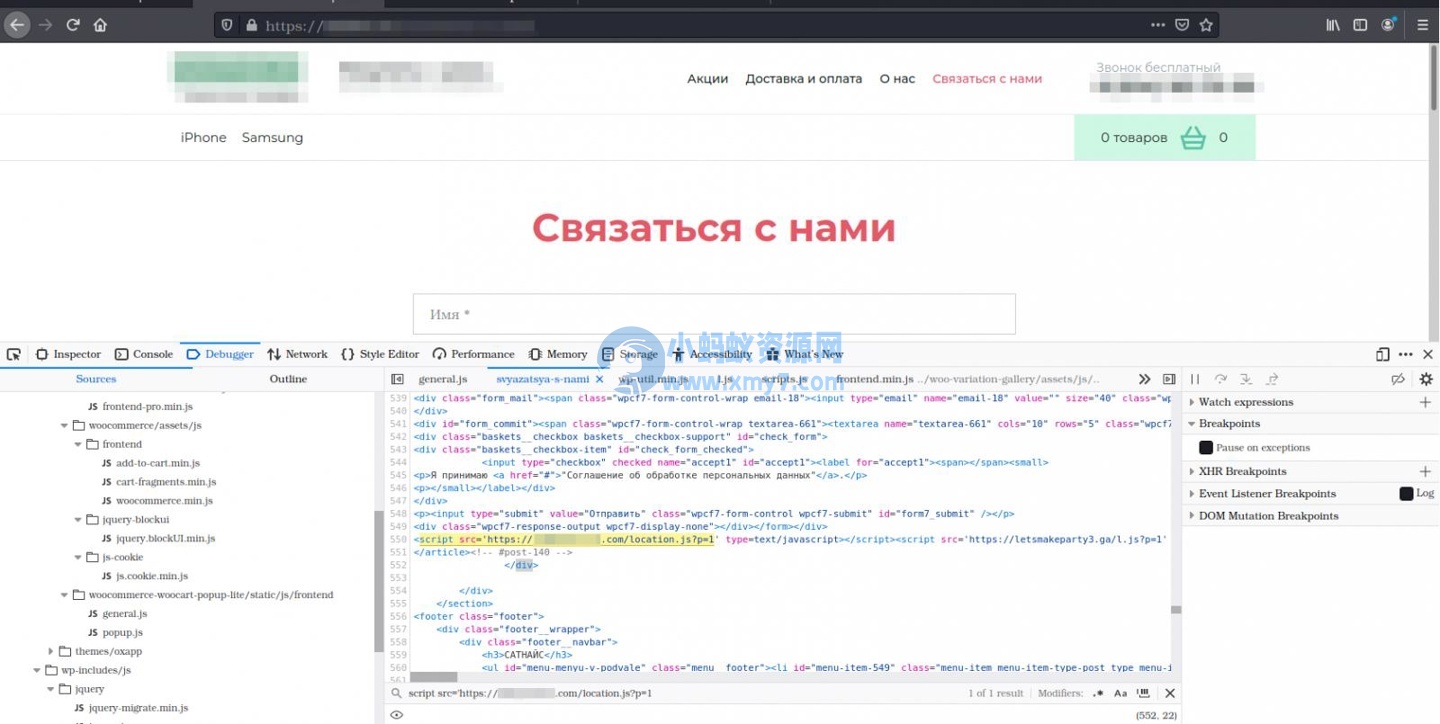

12 月 31 日消息,根据防病毒软件公司 Dr.Web 的一份报告,近日发现了一款针对 32 位和 64 位 Linux 发行版本的恶意软件,利用多款 WordPress 过时插件和主题中的漏洞来注入恶意 JavaScript 脚本,以便于让攻击者远程操作。

IT之家了解到,该木马的主要功能是使用一组连续运行的硬编码漏洞攻击 WordPress 网站,直到其中一个奏效。目标插件和主题如下:

-

WP Live Chat Support Plugin

-

WordPress – Yuzo Related Posts

-

Yellow Pencil Visual Theme Customizer Plugin

-

Easysmtp

-

WP GDPR Compliance Plugin

-

Newspaper Theme on WordPress Access Control (CVE-2016-10972)

-

Thim Core

-

Google Code Inserter

-

Total Donations Plugin

-

Post Custom Templates Lite

-

WP Quick Booking Manager

-

Faceboor Live Chat by Zotabox

-

Blog Designer WordPress Plugin

-

WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233)

-

WP-Matomo Integration (WP-Piwik)

-

WordPress ND Shortcodes For Visual Composer

-

WP Live Chat

-

Coming Soon Page and Maintenance Mode

-

Hybrid

如果目标网站运行上述任何一个过时且易受攻击的版本,恶意软件会自动从其命令和控制 (C2) 服务器获取恶意 JavaScript,并将脚本注入网站站点。

这些恶意重定向可能用于网络钓鱼、恶意软件分发和恶意广告活动,以帮助逃避检测和阻止。也就是说,自动注射器的运营商可能会将他们的服务出售给其他网络犯罪分子。

此外 Dr. Web 已经有证据表明被黑客利用的 WordPress 附加组件包括:

-

Brizy WordPress Plugin

-

FV Flowplayer Video Player

-

WooCommerce

-

WordPress Coming Soon Page

-

WordPress theme OneTone

-

Simple Fields WordPress Plugin

-

WordPress Delucks SEO plugin

-

Poll, Survey, Form & Quiz Maker by OpinionStage

-

Social Metrics Tracker

-

WPeMatico RSS Feed Fetcher

-

Rich Reviews plugin